Commutateur de gestion de réseau à châssis de taille compacte

Caractéristiques

● Fabriqué en acier de 1,2 mm

● Fini en Fine Tex Black.

● Facilement accessible à l'avant, à l'arrière et au dessus.

● Découpes à l'arrière pour permettre l'entrée des câbles.

● Taille compacte

● Plug-and-play

Caractéristiques

| Capacité de commutation (Tbit/s) | 89/516 |

| Taux de transfert (Mpps) | 34 560 |

| Emplacements de service | 8 |

| Tissu de commutation Emplacements de modules | 6 |

| Architecture de tissu | Architecture Clos, commutation de cellules, VoQ et grand tampon distribué |

| Conception du flux d'air | Strict d’avant en arrière |

| Virtualisation des appareils | Système virtuel (VS) |

| Système de commutation de cluster (CSS)2 | |

| Structure super virtuelle (SVF)3 | |

| Virtualisation du réseau | M-LAG |

| TRILLE | |

| Routage et pontage VxLAN | |

| EVPN | |

| QinQ dans VXLAN | |

| Connaissance des machines virtuelles | Contrôleur Agile |

| Convergence des réseaux | FCoE |

| DCBX, PFC et ETS | |

| Interconnexion du centre de données | BGP-EVPN |

| Réseau virtuel Ethernet (EVN) pour les interconnexions réseau inter-DC de couche 2 | |

| Programmabilité | Flux ouvert |

| Programmation ENP | |

| Programmation OPS | |

| Plug-ins Puppet, Ansible et OVSDB publiés sur des sites Web open source | |

| Conteneur Linux pour la programmation open source et de personnalisation | |

| Analyse du trafic | NetStream |

| sFlow basé sur le matériel | |

| VLAN | Ajout d'interfaces d'accès, de liaison et hybrides aux VLAN |

| VLAN par défaut | |

| QinQ | |

| VLAN MUX | |

| PRVB | |

| Adresse Mac | Apprentissage dynamique et vieillissement des adresses MAC |

| Entrées d'adresses MAC statiques, dynamiques et blackhole | |

| Filtrage de paquets basé sur les adresses MAC sources | |

| Limitation d'adresse MAC basée sur les ports et les VLAN | |

| Routage IP | Protocoles de routage IPv4, tels que RIP, OSPF, IS-IS et BGP |

| Protocoles de routage IPv6, tels que RIPng, OSPFv3, ISISv6 et BGP4+ | |

| Fragmentation et réassemblage des paquets IP | |

| IPv6 | IPv6 sur VXLAN |

| IPv6 sur IPv4 | |

| Découverte de voisins IPv6 (ND) | |

| Découverte de MTU de chemin (PMTU) | |

| TCP6, ping IPv6, tracert IPv6, socket IPv6, UDP6 et Raw IP6 | |

| Multidiffusion | IGMP, PIM-SM, PIM-DM, MSDP et MBGP |

| Surveillance IGMP | |

| proxy IGMP | |

| Quitter rapidement les interfaces membres de multidiffusion | |

| Suppression du trafic multidiffusion | |

| VLAN multidiffusion | |

| MPLS | Fonctions MPLS de base |

| MPLS VPN/VPLS/VPLS sur GRE | |

| Fiabilité | Protocole de contrôle d'agrégation de liens (LACP) |

| STP, RSTP, VBST et MSTP | |

| Protection BPDU, protection racine et protection boucle | |

| Smart Link et multi-instance | |

| Protocole de détection de lien de périphérique (DLDP) | |

| Commutation de protection d'anneau Ethernet (ERPS, G.8032) | |

| Détection de transfert bidirectionnel (BFD) basée sur le matériel | |

| VRRP, équilibrage de charge VRRP et BFD pour VRRP | |

| BFD pour la route BGP/IS-IS/OSPF/statique | |

| Mise à niveau du logiciel en service (ISSU) | |

| Routage de segments (SR) | |

| QoS | Classification du trafic basée sur la couche 2, la couche 3, la couche 4 et les informations de priorité |

| Les actions incluent ACL, CAR et re-marquage | |

| Modes de planification de file d'attente tels que PQ, WFQ et PQ + WRR | |

| Mécanismes d'évitement de la congestion, y compris WRED et tail drop | |

| Façonnage du trafic | |

| Exploitation et entretien | IEEE 1588v2 |

| Algorithme de conservation des paquets pour Internet (iPCA) | |

| Équilibrage de charge dynamique (DLB) | |

| Priorisation dynamique des paquets (DPP) | |

| Détection de chemin à l'échelle du réseau | |

| Détection de tampon au niveau de la microseconde | |

| Configuration et entretien | Terminaux console, Telnet et SSH |

| Protocoles de gestion de réseau, tels que SNMPv1/v2c/v3 | |

| Téléchargement et téléchargement de fichiers via FTP et TFTP | |

| Mise à niveau BootROM et mise à niveau à distance | |

| Patchs chauds | |

| Journaux d'opérations des utilisateurs | |

| Approvisionnement sans contact (ZTP) | |

| Sécurité et le management | Authentification 802.1x |

| Authentification RADIUS et HWTACACS pour les utilisateurs connectés | |

| Contrôle d'autorité de ligne de commande basé sur les niveaux d'utilisateurs, empêchant les utilisateurs non autorisés d'utiliser les commandes | |

| Défense contre les attaques d'adresses MAC, les tempêtes de diffusion et les attaques à fort trafic | |

| Ping et traceroute | |

| Surveillance du réseau à distance (RMON) | |

| Dimensions (L x P x H, mm) | 442 x 813 x 752,85 (17 U) |

| Poids du châssis (vide) | < 150 kg (330 livres) |

| Tension de fonctionnement | CA : 90 V à 290 V CC : -38,4 V à -72 V CCHT : 240 V |

| Max.Source de courant | 12 000 W |

Applications

Largement utilisé dans :

● Largement utilisé dans :

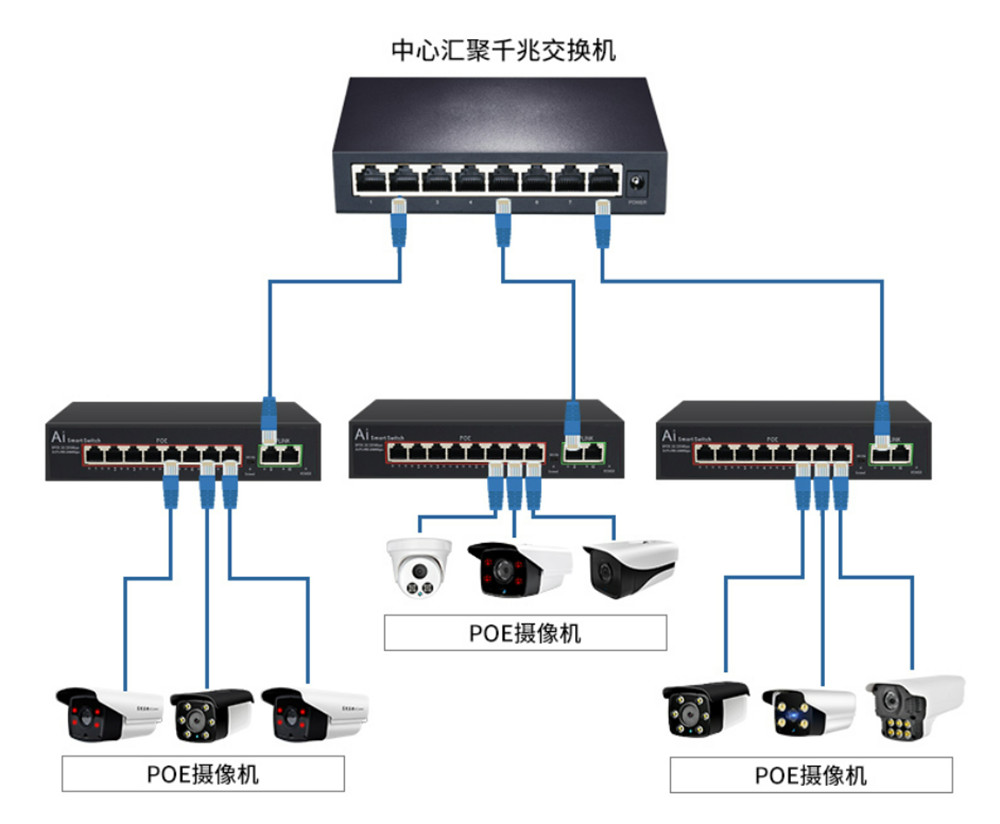

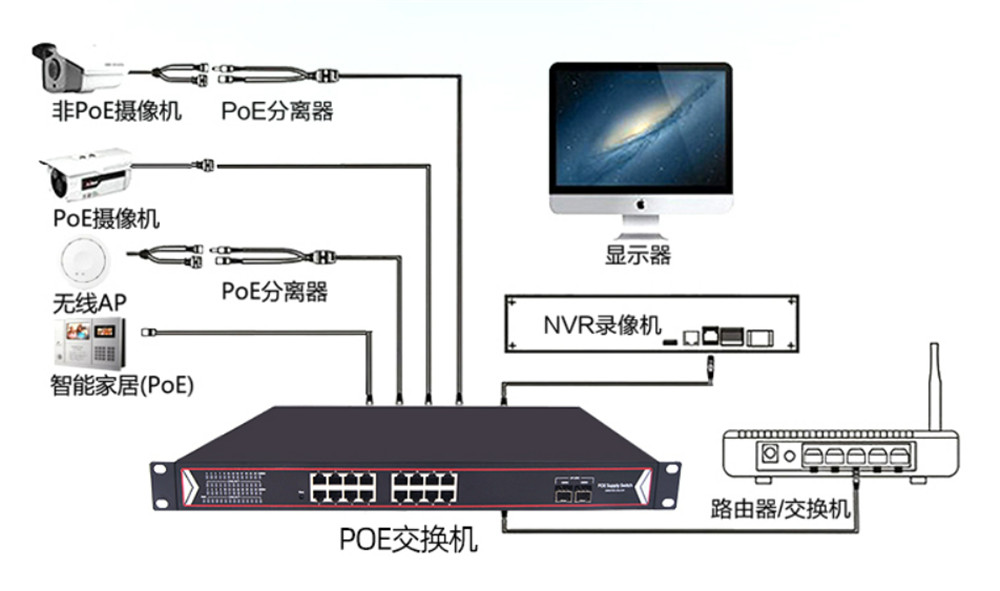

● Ville intelligente, Hôtel,

● Réseaux d'entreprise

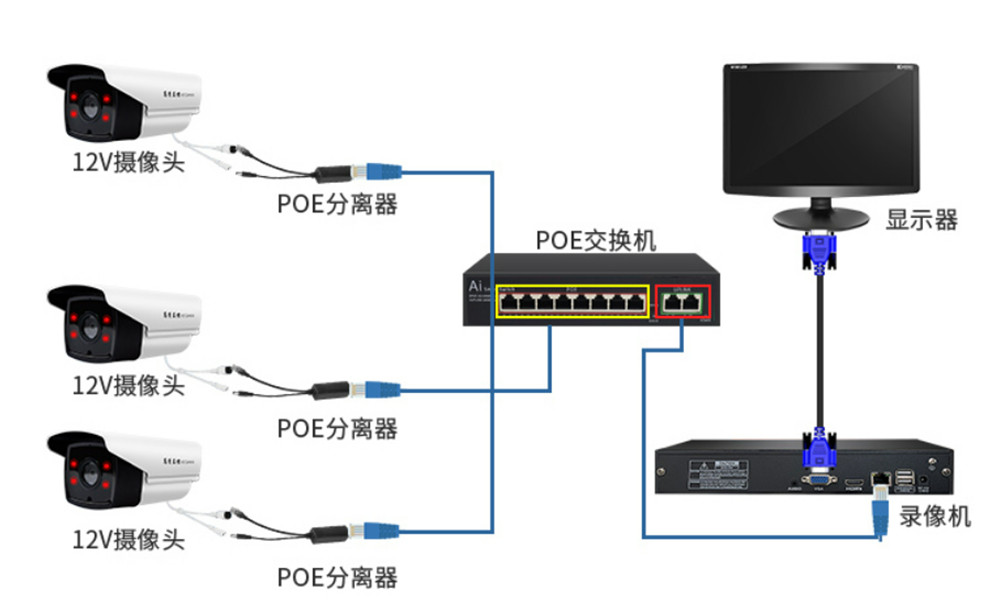

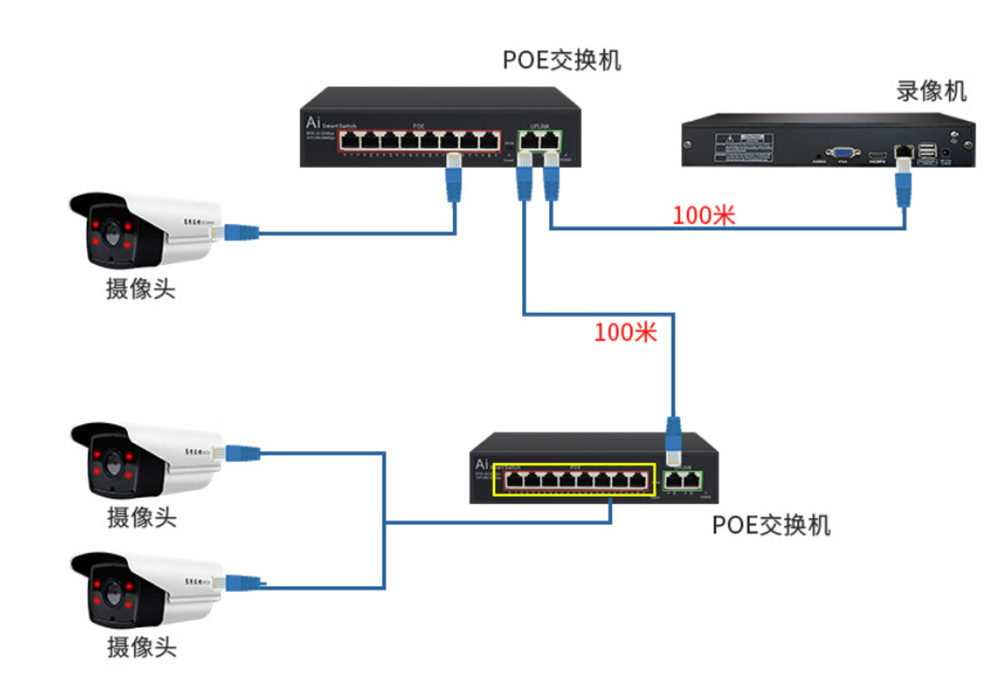

● Surveillance de la sécurité

● Salle informatique de l'école

● Couverture sans fil

● Système d'automatisation industrielle

● Téléphone IP (système de téléconférence), etc.

Écrivez votre message ici et envoyez-le-nous